AES: Datenverschlüsselung

Zweifellos, viele Computerbenutzer,Arbeiten mit dem Internet (und nicht nur), hörte über den Begriff, wie die Verschlüsselung von AES-Daten. Was für ein System es ist, welche Algorithmen es verwendet und für was es verwendet wird, hat einen ziemlich begrenzten Personenkreis. Üblicher Benutzer ist im Großen und Ganzen zu wissen und nicht nötig. Nichtsdestotrotz werden wir dieses kryptographische System in Betracht ziehen, vor allem, ohne auf komplexe mathematische Berechnungen und Formeln einzugehen, so dass es für jeden verständlich ist.

Was ist AES-Verschlüsselung?

Zunächst einmal das System selbststellt eine Reihe von Algorithmen dar, die es ermöglichen, die ursprüngliche Form einiger Daten zu verbergen, die vom Benutzer empfangen oder auf dem Computer gespeichert werden. Meistens wird es in Internet-Technologien verwendet, wenn es erforderlich ist, um die vollständige Vertraulichkeit von Informationen sicherzustellen, und bezieht sich auf die sogenannten symmetrischen Verschlüsselungsalgorithmen.

Die Art der AES-Verschlüsselung wird verwendet fürKonvertieren von Informationen in eine geschützte Ansicht und Dekodieren des gleichen Schlüssels, der den sendenden und empfangenden Parteien bekannt ist, im Gegensatz zur symmetrischen Verschlüsselung, bei der zwei Schlüssel verwendet werden - geschlossen und offen. Daher ist es leicht zu folgern, dass, wenn beide Seiten den richtigen Schlüssel kennen, der Prozess der Verschlüsselung und Entschlüsselung ziemlich einfach ist.

Ein bisschen Geschichte

Zum ersten Mal wurde die AES-Verschlüsselung bereits im Jahr 2000 erwähnt, als der Rijndael-Algorithmus der Gewinner im Auswahlwettbewerb für den DES-Nachfolger wurde, der in den USA seit 1977 Standard war.

Im Jahr 2001 wurde das AES-System offiziell als neuer Bundesstandard für die Datenverschlüsselung eingeführt und seitdem universell eingesetzt.

Arten der AES-Verschlüsselung

Die Evolution von Algorithmen beinhaltete mehrereZwischenstadien, die hauptsächlich mit der Erhöhung der Länge des Schlüssels verbunden waren. Heute gibt es drei Haupttypen: AES-128-Verschlüsselung, AES-192 und AES-256.

Der Name spricht für sich. Die numerische Bezeichnung entspricht der Länge des verwendeten Schlüssels, ausgedrückt in Bits. Darüber hinaus bezieht sich die AES-Verschlüsselung auf einen Blocktyp, der direkt mit Informationsblöcken von fester Länge arbeitet und jeden davon verschlüsselt, im Gegensatz zu Streaming-Algorithmen, die mit einzelnen Symbolen einer offenen Nachricht arbeiten und diese in eine verschlüsselte Form übersetzen. In AES beträgt die Blocklänge 128 Bit.

In wissenschaftlichen Begriffen, die gleichen Algorithmen,die AES-256-Verschlüsselung verwenden, bedeuten Operationen, die auf der polynomialen Darstellung von Operationen und Codes bei der Verarbeitung von zweidimensionalen Matrizen basieren.

Wie funktioniert es?

Der Algorithmus ist jedoch ziemlich kompliziertbeinhaltet die Verwendung mehrerer Grundelemente. Zu Beginn werden eine zweidimensionale Matrix, Umwandlungszyklen (Runden), ein Rundenschlüssel und Tabellen von anfänglichen und umgekehrten Substitutionen verwendet.

Der Prozess der Datenverschlüsselung besteht aus mehreren Phasen:

- Berechnung aller runden Schlüssel;

- Ersetzen von Bytes unter Verwendung der Haupt-S-Box-Tabelle;

- verschiebe das Formular mit verschiedenen Werten (siehe obige Abbildung);

- das Mischen von Daten innerhalb jeder Spalte der Matrix (Form);

- Fügen Sie eine Form und einen runden Schlüssel hinzu.

Die Entschlüsselung erfolgt in umgekehrter Reihenfolge, aber anstelle der S-Box-Tabelle wird die Reverse-Setting-Tabelle angewendet, die oben erwähnt wurde.

Wenn Sie ein Beispiel geben, wenn Sie eine Schlüssellänge von 4 habenBits benötigen, um durch alle 16 Stufen (Runden) zu durchlaufen, dann gibt es alle möglichen Kombinationen überprüfen müssen, mit 0000 beginnt und mit 1111. Natürlich endet, wird dieser Schutz schnell genug geknackt. Aber wenn wir mehr Schlüssel für 65 Bits nehmen, werden 65 536 Schritte benötigt, und für 256 Bits - 1,1 x 1077. Und wie es von amerikanischen Spezialisten behauptet wurde, wird die Auswahl der richtigen Kombination (Schlüssel) etwa 149 Billionen Jahre dauern.

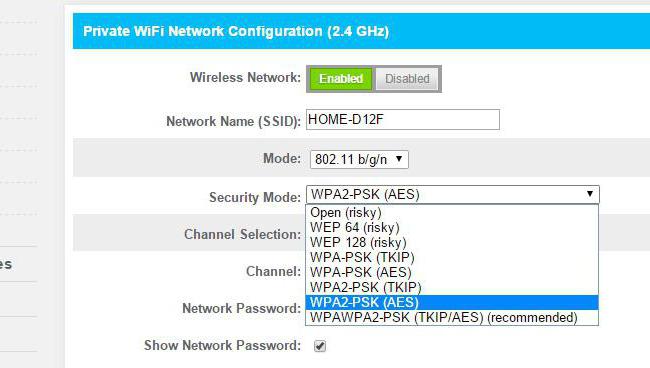

Was gilt beim Einrichten des Netzwerks in der Praxis: AES- oder TKIP-Verschlüsselung?

Jetzt wenden wir uns der Verwendung von AES-256 zu, wenn wir gesendete und empfangene Daten in drahtlosen Netzwerken verschlüsseln.

In der Regel in jedem Router (Router)Es gibt mehrere Optionen zur Auswahl: nur AES, nur TKIP und AES + TKIP. Sie werden abhängig vom Protokoll (WEP oder WEP2) verwendet. Aber! TKIP ist ein veraltetes System, da es weniger Schutz bietet und keine 802.11n-Verbindungen mit einer Datenübertragungsrate von mehr als 54 Mbit / s unterstützt. Somit liegt die Schlussfolgerung über die vorrangige Verwendung von AES zusammen mit dem Sicherheitsmodus WPA2-PSK nahe, obwohl es möglich ist, beide Algorithmen in einem Paar zu verwenden.

Die Zuverlässigkeit und Sicherheit von AES-Algorithmen

Trotz der lauten Aussagen von Spezialisten,Die Algorithmen von AES sind theoretisch immer noch anfällig, da die Natur der Verschlüsselung eine einfache algebraische Beschreibung hat. Dies wurde von Niels Fergusson festgestellt. Und im Jahr 2002 veröffentlichten Josef Pepshik und Nicolas Courtois einen Artikel, der den möglicherweise möglichen Angriff von XSL rechtfertigt. Es stimmt, dass es in der wissenschaftlichen Welt viele Kontroversen ausgelöst hat, und einige haben ihre Berechnungen für falsch gehalten.

Im Jahr 2005 wurde vorgeschlagen, dassDer Angriff kann Kanäle von Drittanbietern verwenden, nicht nur mathematische Berechnungen. In diesem Fall berechnete einer der Angriffe den Schlüssel nach 800 Operationen und der andere erhielt ihn nach 232 Operationen (in der achten Runde).

Ohne Zweifel, für heute dasSystem und könnte als einer der am weitesten fortgeschrittenen, wenn nicht ein aber. Vor ein paar Jahren auf der Internet-Welle von Viren-Attacken, in denen die Virus-Codierer (und gleichzeitig auch extortionist), Computer vollständig verschlüsselten Daten erfordern Decodierung für die ordentliche Summe Geld zu durchdringen. In dieser Nachricht wurde festgestellt, dass die Verschlüsselung mit dem Algorithmus AES1024 durchgeführt wurde, der, wie bis vor kurzem angenommen wurde, in der Natur nicht existiert.

So oder so, aber auch der berühmtesteDie Entwickler von Antiviren-Software, einschließlich Kaspersky Lab, waren nicht in der Lage, die Daten zu entschlüsseln. Viele Experten anerkannt, dass der berüchtigte Virus I Love You, einmal Millionen von Computern auf der ganzen Welt infiziert und zerstört sie wichtige Informationen im Vergleich zu der Bedrohung kindliche Geplapper entpuppte. Außerdem liebe ich dich mehr an die Medien gerichtet war, und das neue Virus hatte Zugang zu vertraulichen Informationen nur große Unternehmen. Um jedoch mit allen Beweisen zu belegen, dass die Verschlüsselung von AES-1024 hier verwendet wurde, nimmt niemand es.

Fazit

Wenn Sie ein Ergebnis zusammenfassen, können Sie dies auf jeden Fall tunZu sagen, dass die AES-Verschlüsselung bei weitem am weitesten fortgeschritten und sicher ist, egal welche Schlüssellänge verwendet wird. Es überrascht nicht, dass dieser Standard in den meisten Kryptosystemen verwendet und hat eine ausreichend breite Perspektive auf der Entwicklung und die Verbesserung in absehbarer Zeit, vor allem als sehr wahrscheinlich, kann verschiedene Arten von Verschlüsselung in einer Einheit sein, und die Kombination von (beispielsweise den gleichzeitigen Verwendung von symmetrischen und asymmetrischen oder Block und Strom Verschlüsselung).