Algorithmen der Datenverschlüsselung. Symmetrische Verschlüsselungsalgorithmen. Algorithmus der RSA-Verschlüsselung. DES Verschlüsselungsalgorithmus. Auswählen eines Verschlüsselungsalgorithmus

In unserem Computerzeitalter ist die Menschheit zunehmendweigert sich, Informationen in handschriftlicher oder gedruckter Form zu speichern, bevorzugt elektronische Dokumente. Und wenn Sie nur Papier oder Pergament gestohlen haben, hacken sie jetzt elektronische Informationen. Datenverschlüsselungsalgorithmen sind seit alters her bekannt. Viele Zivilisationen zogen es vor, ihr einzigartiges Wissen zu verschlüsseln, so dass sie nur an eine sachkundige Person gelangen konnten. Aber lass uns sehen, wie all das auf unserer Welt dargestellt wird.

Was ist ein Datenverschlüsselungssystem?

Zunächst ist es notwendig, das selbst zu definierenkryptographische Systeme im Allgemeinen. Grob gesagt, ist dies ein spezieller Algorithmus zum Aufzeichnen von Informationen, die nur für einen bestimmten Personenkreis verständlich sind.

In diesem Sinne ist ein Außenseiter alles, was er istsieht, sollte (und im Prinzip scheint es) eine bedeutungslose Menge von Symbolen zu sein. Nur wer die Regeln für seinen Standort kennt, kann eine solche Sequenz lesen. Als das einfachste Beispiel können Sie einen Verschlüsselungsalgorithmus mit Rechtschreibwörtern, zum Beispiel rückwärts, definieren. Natürlich ist das die primitivste Sache, an die Sie denken können. Wenn Sie die Regeln des Schreibens kennen, können Sie den Originaltext der Arbeit nicht wiederherstellen.

Warum ist das notwendig?

Warum all das erfunden wurde, wahrscheinlich,es ist nicht notwendig zu erklären. Schauen Sie doch, welche Mengen an Wissen aus den alten Zivilisationen heute in verschlüsselter Form vorliegen. Entweder wollten die Alten nicht, dass wir das wissen, oder das alles wurde getan, damit die Menschen sie nur benutzen können, wenn sie das gewünschte Entwicklungsniveau erreicht haben - das kann man bisher nur erahnen.

Sprechen wir jedoch von der heutigen Welt, SchutzInformation wird eines der größten Probleme. Beurteilen Sie selbst, denn es gibt viele Dokumente in denselben Archiven, die einige Regierungen nicht gerne verbreiten würden, wie viele geheime Entwicklungen, wie viele neue Technologien. Aber das ist im großen und ganzen das primäre Ziel der sogenannten Hacker im klassischen Sinn des Wortes.

Nur eine Phrase kommt mir in den Sinn, die geworden istKlassiker der Prinzipien der Aktivitäten von Nathan Rothschild: "Wem gehört die Information, er besitzt die Welt." Und deshalb müssen die Informationen vor neugierigen Blicken geschützt werden, damit sie nicht von jemand anderem für ihre eigenen Söldnerzwecke benutzt werden.

Kryptographie: Bezugspunkt

Bevor wir nun die Struktur betrachten, die jeder Verschlüsselungsalgorithmus hat, werden wir in den frühen Zeiten, in denen diese Wissenschaft gerade aufkam, ein wenig in die Geschichte eintauchen.

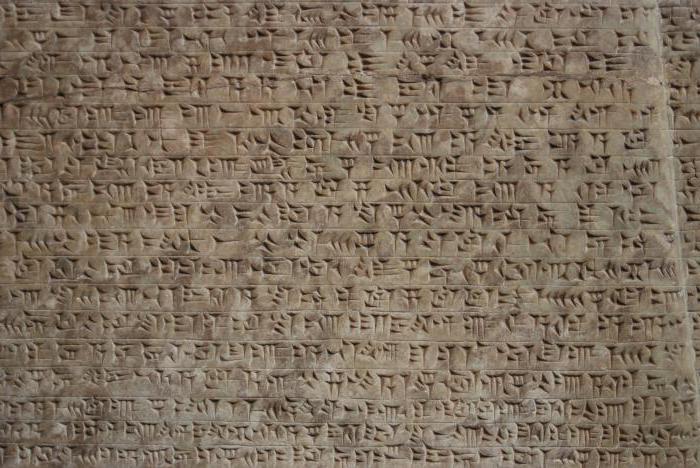

Es wird angenommen, dass die Kunst der Datenverbergung aktiv istbegann vor unserer Jahrtausende vor mehreren Jahrtausenden zu entwickeln. Der Vorrang wird den alten Sumerern, König Salomon und den ägyptischen Priestern zugeschrieben. Erst viel später erschienen ihnen dieselben Runenzeichen und Symbole. Aber das ist interessant: Manchmal war der Algorithmus zum Verschlüsseln von Texten (und zu der Zeit waren sie verschlüsselt) so, dass in der gleichen alten sumerischen Keilschrift ein Symbol nicht nur einen Buchstaben, sondern ein ganzes Wort, Konzept oder sogar Satz bedeuten konnte. Aus diesem Grund ist die Interpretation solcher Texte, selbst mit der Verfügbarkeit moderner kryptographischer Systeme, die es erlauben, das ursprüngliche Aussehen eines Textes wiederherzustellen, absolut unmöglich. In modernen Begriffen ist dies ein ziemlich fortgeschrittener, wie es heute üblich ist, symmetrische Verschlüsselungsalgorithmen. Wir werden getrennt voneinander auf sie eingehen.

Moderne Welt: Arten von Verschlüsselungsalgorithmen

Was den Schutz vertraulicher Daten inmoderne Welt ist es notwendig, separat an diesen Tagen zu wohnen, wenn die Computer für die Menschheit nicht bekannt. Ganz zu schweigen davon, wie viel Papier in die Alchemisten übertragen, oder den gleichen Templars, zu versuchen, die wahre Texte zu verstecken, um ihnen das Wissen bekannt ist, ist es zu bedenken, dass, da die Entstehung von Kommunikationsproblem verschlechtert hat nur.

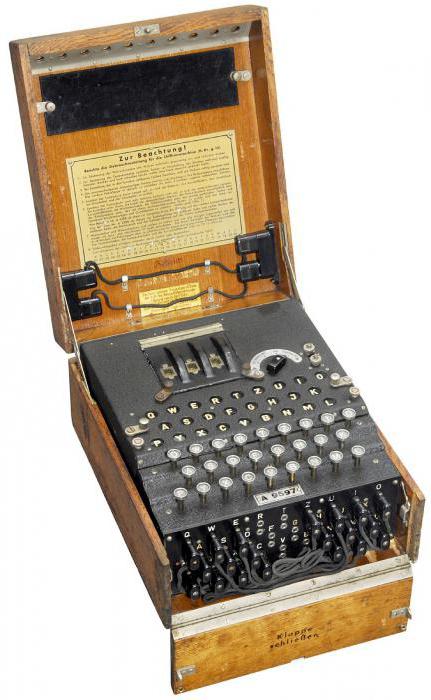

Und hier vielleicht das berühmteste Gerätes ist möglich, die deutsche Verschlüsselungsmaschine der Zeiten der Zweiten Welt unter dem Namen "Enigma" zu nennen, die in Übersetzung aus dem Englischen "Rätsel" bedeutet. Dies ist wiederum ein Beispiel dafür, wie symmetrische Verschlüsselungsalgorithmen verwendet werden, deren Kern ist, dass der Verschlüssler und der Entschlüsseler den Schlüssel (Algorithmus) kennen, der ursprünglich zum Verbergen der Daten verwendet wurde.

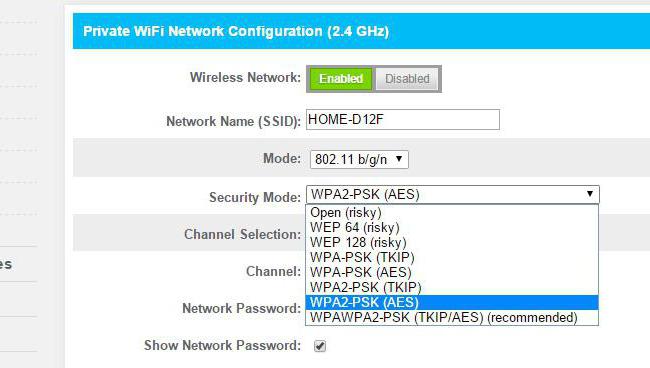

Heutzutage werden solche Kryptosysteme verwendetüberall. Das auffälligste Beispiel ist der AES256-Verschlüsselungsalgorithmus, der ein internationaler Standard ist. Aus der Sicht der Computerterminologie erlaubt es die Verwendung eines 256-Bit-Schlüssels. Im Allgemeinen sind moderne Verschlüsselungsalgorithmen ziemlich verschieden und sie können in zwei große Klassen unterteilt werden: symmetrisch und asymmetrisch. Sie werden, je nach Bestimmungsort, heute sehr häufig genutzt. Und die Wahl des Verschlüsselungsalgorithmus hängt direkt von den Aufgaben und der Methode der Wiederherstellung der Information in ihrer ursprünglichen Form ab. Aber was ist der Unterschied zwischen ihnen?

Symmetrische und asymmetrische Verschlüsselungsalgorithmen: Was ist der Unterschied?

Jetzt wollen wir sehen, was ein wesentlicher Unterschied istzwischen solchen Systemen und nach welchen Prinzipien ihre Anwendung in der Praxis aufgebaut ist. Wie bereits klar ist, sind Verschlüsselungsalgorithmen mit geometrischen Konzepten von Symmetrie und Asymmetrie verbunden. Was das bedeutet, wird nun geklärt.

Symmetrischer Verschlüsselungsalgorithmus DES,entwickelt im Jahr 1977, impliziert die Existenz eines einzigen Schlüssels, der vermutlich zwei interessierten Parteien bekannt ist. Wenn man einen solchen Schlüssel kennt, ist es nicht schwer, ihn in der Praxis anzuwenden, um dieselbe bedeutungslose Menge von Symbolen zu lesen und sie sozusagen in eine lesbare Form zu bringen.

Und was sind asymmetrische Algorithmen?Verschlüsselung? Zwei Schlüssel werden hier verwendet, das heißt, man benutzt einen, um die Quelleninformation zu codieren, ein anderer ist notwendig, um den Inhalt zu entschlüsseln, und es ist nicht notwendig, dass sie auf der Codier- und Decodierseite zusammenfallen oder sich gleichzeitig befinden. Für jeden von ihnen ist einer ausreichend. Insofern ist die Eingabe beider Schlüssel in dritte Hände in hohem Maße ausgeschlossen. Jedoch auf der Grundlage der aktuellen Situation, viele Hacker stehlen diese Art von einem bestimmten Problem und sind es nicht. Eine andere Sache - zu finden genau Schlüssel (grob gesagt, ein Passwort), die geeignet ist, die Daten zu entschlüsseln. Und es gibt so viele Varianten, dass selbst der modernste Computer sie mehrere Jahrzehnte lang verarbeiten wird. Wie bereits erwähnt, kann keines der weltweit verfügbaren Computersysteme den Zugriff darauf hacken und das, was "Abhören" genannt wird, kann und wird in den nächsten Jahrzehnten nicht möglich sein.

Die bekanntesten und am häufigsten verwendeten Verschlüsselungsalgorithmen

Aber zurück in die Computerwelt. Was sind die wichtigsten kryptografischen Algorithmen zum Schutz von Informationen in der gegenwärtigen Entwicklungsphase von Computern und mobilen Geräten?

In den meisten Ländern ist der De-facto-StandardVerschlüsselungssystem AES basierend auf einem 128-Bit-Schlüssel. Parallel dazu wird jedoch manchmal der RSA-Verschlüsselungsalgorithmus verwendet, der, obwohl er sich auf die Verschlüsselung unter Verwendung eines offenen (öffentlichen) Schlüssels bezieht, dennoch einer der zuverlässigsten ist. Dies wird übrigens von allen führenden Spezialisten bewiesen, da das System selbst nicht nur vom Grad der Datenverschlüsselung, sondern auch von der Integrität der Informationen bestimmt wird. Was die frühen Entwicklungen betrifft, die den DES-Verschlüsselungsalgorithmus umfassen, ist er hoffnungslos veraltet, und Versuche, ihn zu ersetzen, wurden 1997 begonnen. Dann kam der neue Advanced AES-Verschlüsselungsstandard (zuerst mit einem 128-Bit-Schlüssel, dann mit einem 256-Bit-Schlüssel).

RSA-Verschlüsselung

Sehen wir uns nun die RSA-Technologie an, die sich auf ein asymmetrisches Verschlüsselungssystem bezieht. Angenommen, ein Teilnehmer sendet unter Verwendung dieses Algorithmus Informationen an einen anderen Teilnehmer.

Für die Verschlüsselung sind zwei ausreichend großZahlen X und Y ist, dann wird ihr Produkt berechnet Z, die so genannte Modul. Ferner einig Fremd ausgewählte Anzahl A, die die Bedingung genügt: 1 <A <(X - 1) * (Y - 1). Es ist erforderlich, einfach zu sein, das heißt keinen gemeinsamen Teiler mit dem Produkt (X - 1) * (Y - 1) gleich Z. Dann wird die Berechnung von B, aber so, daß (A * B - 1) ist unterteilt in ( X - 1) * (Y - 1). In diesem Beispiel wird ein - Außen Komponente, B - geheime Exponenten (Z; A) - der öffentliche Schlüssel, (Z; B) - geheimer Schlüssel.

Was passiert, wenn ich schicke? Der Absender erzeugt einen verschlüsselten Text, der als F bezeichnet wird, mit der Anfangsnachricht M, gefolgt von einem Erhöhen auf die Potenz von A und Multiplizieren mit dem Modul Z: F = M ** A * (Mod Z). Der Empfänger muss noch ein einfaches Beispiel berechnen: M = F ** B * (mod Z). Grob gesagt sind all diese Aktionen nur auf Exponentiation reduziert. Dasselbe Prinzip funktioniert mit der Möglichkeit, eine digitale Signatur zu erstellen, aber die Gleichungen sind hier etwas komplizierter. Um zu vermeiden, den Kopf mit Algebra zu schlagen, wird solches Material nicht angeführt.

Wie beim Hacken, der VerschlüsselungsalgorithmusRSA Angreifer stellen praktisch unlösbares Problem: berechnen Taste B. Dieses theoretisch mit der Verwendung der verfügbaren Mitteln Factoring (Zerlegung in Faktoren Anfangszahl X und Y), aber bisher keine solche Mittel erfolgen könnte daher die Aufgabe selbst wird nicht so schwierig, - Es ist überhaupt unmöglich.

DES-Verschlüsselung

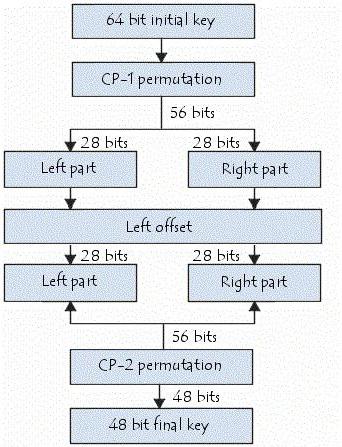

Wir haben noch eine Vergangenheit in der Vergangenheitein effektiver Verschlüsselungsalgorithmus mit einer maximalen Blocklänge von 64 Bits (Symbol), von denen nur 56 signifikant sind Wie oben erwähnt, ist diese Technik bereits veraltet, obwohl sie als Standard für in den USA verwendete Kryptosysteme auch für die Verteidigungsindustrie lange genug gedauert hat.

Das Wesen seiner symmetrischen Verschlüsselung liegt in derdass zu diesem Zweck eine bestimmte Sequenz von 48 Bits verwendet wird. In diesem Fall werden 16 Zyklen für Operationen von einer Stichprobe von Schlüsseln in 48 Bits verwendet. Aber! Alle Zyklen sind im Prinzip dem Prinzip der Aktion ähnlich, so dass es im Moment nicht notwendig ist, den erforderlichen Arbeitsschlüssel zu berechnen. Zum Beispiel "bricht" einer der leistungsfähigsten Computer in den USA, der mehr als eine Million Dollar wert ist, die Verschlüsselung für ungefähr dreieinhalb Stunden. Für Maschinen eines niedrigeren Ranges, um sogar die Sequenz in ihrer maximalen Manifestation zu berechnen, dauert es nicht mehr als 20 Stunden.

Verschlüsselung AES

Schließlich, vor uns ist am allgemeinsten und, alsBis vor kurzem galt ein unverwundbares System - der AES-Verschlüsselungsalgorithmus. Heute wird es in drei Versionen präsentiert - AES128, AES192 und AES256. Die erste Option wird mehr verwendet, um die Informationssicherheit von mobilen Geräten zu gewährleisten, die zweite wird auf einer höheren Ebene verwendet. Dieses System wurde im Jahr 2002 offiziell eingeführt und sofort von Intel angekündigt, das Prozessorchips herstellt.

Die Essenz davon, im Gegensatz zu anderen symmetrischenVerschlüsselungssystem, reduziert auf Berechnungen basierend auf der polynomialen Darstellung von Codes und Rechenoperationen mit zweidimensionalen Arrays. Laut der Regierung der Vereinigten Staaten, um einen 128-Bit-Schlüssel zu knacken, wird der Decoder, selbst der modernste, etwa 149 Billionen Jahre benötigen. Lasst uns einer solchen kompetenten Quelle nicht zustimmen. Die Computertechnik hat in den letzten hundert Jahren einen dem geometrischen Fortschritt angemessenen Sprung gemacht, so dass man sich nicht schmeicheln muss, zumal sich heute, wie sich herausstellte, Verschlüsselungssysteme und abrupter als die von den USA absolut einbruchsicher erklärten.

Probleme mit Viren und Entschlüsselung

Natürlich sprechen wir über Viren. Vor kurzem gab es ganz bestimmte Viren, Ransomware, die die gesamte Festplatte und logische Partitionen auf dem infizierten Computer verschlüsselt, und dann erhält das Opfer einen Brief darüber informiert, dass alle Dateien verschlüsselt und entschlüsselt werden können sie nur Macht nach der Zahlung Bank angegeben werden.

Zur gleichen Zeit, am wichtigsten ist es, dass wann angegebenDatenverschlüsselung wurde System AES1024 angewendet, das heißt, die Länge des Schlüssels ist vier Mal größer als die derzeit bestehende AES256, und die Anzahl der Optionen zum Finden der entsprechenden Decoder steigt einfach unglaublich.

Und wenn wir von der Aussage der US-Regierung übergehendie Zeit, die für die Entschlüsselung eines 128-Bit-Schlüssels zur Verfügung steht, wie lange dauert es, bis eine Lösung für einen Schlüsselfall und seine Varianten mit einer Länge von 1024 Bit gefunden wird? Es war hier, dass die USA punktierten. Sie glaubten tatsächlich, dass ihr System der Computerkryptographie perfekt ist. Leider gab es einige Spezialisten (anscheinend im postsowjetischen Raum), die die "unerschütterlichen" amerikanischen Postulate in jeder Hinsicht übertrafen.

Mit all dem, sogar die führenden EntwicklerAnti-Viren-Software, einschließlich Kaspersky Lab, die Spezialisten, die Dr.Web, ESET und viele andere Weltführer geschaffen haben, zucken einfach mit den Schultern, sagen sie, es gibt einfach keine Mittel, einen solchen Algorithmus zu entziffern und dabei still zu bleiben genug Wenn Sie den Support kontaktieren, werden Sie natürlich gebeten, eine verschlüsselte Datei und, falls vorhanden, vorzugsweise ihr Original in der Form zu senden, in der sie vor dem Beginn der Verschlüsselung war. Leider hat selbst eine vergleichende Analyse noch keine greifbaren Ergebnisse erbracht.

Die Welt wissen wir nicht

Was kann ich sagen, wenn wir die Zukunft verfolgen,nicht in der Lage, die Vergangenheit zu entziffern. Wenn Sie sich die Welt unseres Jahrtausends ansehen, können Sie sehen, dass der gleiche römische Kaiser Guy Julius Caesar in einigen seiner Nachrichten symmetrische Verschlüsselungsalgorithmen verwendete. Nun, wenn man sich Leonardo da Vinci anschaut, wird es im Allgemeinen irgendwie unbehaglich wegen der Erkenntnis, dass auf dem Gebiet der Kryptographie diese Person, deren Leben mit einem gewissen Schleier des Geheimnisses bedeckt ist, ihre Modernität seit Jahrhunderten übertroffen hat.

Bis jetzt werden viele von den sogenannten gejagt"Mona Lisa", in der es etwas gibt, das so attraktiv ist, dass der moderne Mensch es nicht verstehen kann. Übrigens, auf dem Bild wurden kürzlich einige Symbole gefunden (im Auge, auf dem Kleid usw.), die deutlich zeigen, dass all dies eine Art von Informationen enthält, die von einem großen Genie verschlüsselt wurden, was wir heute leider leider herausfiltern nicht in der Lage zu. Aber wir haben nicht einmal alle Arten von Großbauten erwähnt, die das Verständnis der Physik dieser Zeit beeinflussen könnten.

Natürlich neigen manche Geister ausschließlich dazudie Tatsache, dass in den meisten Fällen der sogenannte "goldene Schnitt" verwendet wurde, gibt jedoch keinen Schlüssel zu all dem riesigen Wissensschatz, der entweder für unverständlich oder für immer verloren angesehen wird. Anscheinend haben Kryptographen noch einen unglaublichen Haufen Arbeit zu tun, um zu verstehen, dass moderne Verschlüsselungsalgorithmen manchmal nicht mit den Praktiken der alten Zivilisationen verglichen werden können. Wenn es heute allgemein anerkannte Prinzipien des Informationsschutzes gibt, dann sind die in der Antike verwendeten leider für uns völlig unzugänglich und unverständlich.

Und noch eins. Es gibt eine stillschweigende Meinung, dass die meisten der alten Texte nicht nur übersetzt werden können, weil die Schlüssel zu ihrer Entschlüsselung sorgfältig von geheimen Gesellschaften wie Freimaurer, Illuminaten usw. bewacht werden. Auch die Templer haben hier ihre Spuren hinterlassen. Was können wir über die Tatsache sagen, dass die Bibliothek des Vatikans immer noch völlig unzugänglich ist? Gibt es nicht die wichtigsten Schlüssel zum Verständnis der Antike? Viele Experten neigen zu dieser Version und glauben, dass der Vatikan diese Informationen bewusst vor der Gesellschaft versteckt. Ob es gefällt oder nicht, niemand weiß es schon. Aber eines ist sicher: Die alten Kryptographiesysteme waren denen, die in der modernen Computerwelt verwendet wurden, keineswegs unterlegen (oder sogar überlegen).

Anstelle eines Nachworts

Schließlich ist es erwähnenswert, dass es da warEs werden nicht alle Aspekte berücksichtigt, die mit den aktuellen kryptographischen Systemen und Methoden in Zusammenhang stehen. Tatsache ist, dass es in den meisten Fällen notwendig wäre, komplexe mathematische Formeln darzustellen und Berechnungen darzustellen, aus denen sich für die meisten Benutzer nur der Kopf dreht. Sehen Sie sich das Beispiel mit der Beschreibung des RSA-Algorithmus an, um herauszufinden, dass alles andere viel komplizierter aussieht.

Die Hauptsache ist, sozusagen zu verstehen und zu verstehender Kern der Sache. Nun, wenn wir über moderne Systeme sprechen, die es anbieten, vertrauliche Informationen so zu speichern, dass sie für einen begrenzten Kreis von Benutzern zugänglich sind, dann gibt es hier keine Auswahl. Trotz der Anwesenheit vieler kryptographischer Systeme verlieren dieselben RSA- und DES-Algorithmen deutlich die Spezifika von AES. Die meisten modernen Anwendungen, die für völlig unterschiedliche Betriebssysteme entwickelt werden, verwenden jedoch AES (natürlich abhängig von der Anwendung und dem Gerät). Aber die "unautorisierte" Entwicklung dieses Kryptosystems, um es gelinde zu sagen, viele, besonders seine Schöpfer, war schockiert. Im Allgemeinen wird es auf der Grundlage der heute verfügbaren Daten für viele Benutzer einfach sein zu verstehen, welche kryptographischen Datenverschlüsselungssysteme, warum sie benötigt werden und wie sie funktionieren.