Sniffer Passwörter, Netzwerke. Sniffer - was ist das?

Viele Benutzer von Computersystemen haben davon gehörtein solches Konzept als "Schnüffler". Was ist es jedoch in einem vollen Ausmaß, das sich nicht jeder vorstellt. Darüber hinaus können wir heute eine sehr begrenzte Anzahl von Menschen identifizieren, die wissen, wie und wo solche Programme und "Eisen" -Ausrüstung verwendet werden. Lass uns versuchen herauszufinden, was was ist.

Sniffer: Was ist das?

Wir beginnen mit der Definition des Begriffs. Um auf das Wesentliche zu kommen, sollten Sie zuerst das Wort "Sniffer" übersetzen. Was ist das? In der wörtlichen Übersetzung des englischen Begriffs Sniffer bedeutet "schnüffeln".

Einfacher gesagt, das ist ein Programm oderGeräte, die in der Lage sind, auf der Grundlage einer Verkehrsanalyse in Form von Paketen übertragener oder empfangener Daten im Netzwerk die erforderlichen Informationen zu extrahieren, seien es IP-Adressen externer Netzwerke, verschlüsselte Passwörter oder vertrauliche Daten. Die Schnüffler selbst können sowohl für Schaden als auch für Gutes eingesetzt werden.

Die wichtigsten Arten von Sniffern

Was die wichtigsten Sorten von Sniffer, ist es nicht unbedingt die Software sein, die auf einem Computer-Terminal installiert ist, oder in Form eines Online-Applet gemacht.

Es ist oft möglich, Schnüffler und in der Form zu treffen"Iron" -Ausrüstung oder Komponenten, die sowohl Software als auch physische Attribute kombinieren. Auf dieser Grundlage umfassen die Haupttypen von Sniffern die folgenden Typen:

- Software;

- Hardware;

- Software und Hardware;

- Online-Komponenten.

Mit der Hauptklassifikation können wir auch unterscheidenTrennung in Richtung der Analyse. Der gebräuchlichste Typ ist beispielsweise der Passwort-Sniffer, dessen Hauptaufgabe darin besteht, aus den Datenpaketen von offenen oder verschlüsselten Zugriffscodes beliebige Informationen zu extrahieren. Es gibt Sniffer, die ausschließlich die Berechnung der IP-Adressen eines bestimmten Terminals mit dem Ziel des Zugriffs auf den Computer des Benutzers und der darin gespeicherten Informationen übernehmen.

Wie funktioniert es?

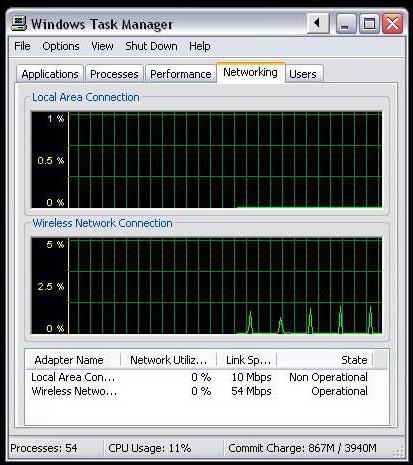

Die Technologie der Überwachung des Netzwerkverkehrs ist anwendbarausschließlich für Netzwerke basierend auf TCP / IP-Protokollen und realisierbare Verbindung über Ethernet-Netzwerkkarten. Auch drahtlose Netzwerke können einer Analyse unterzogen werden, denn es besteht ja zunächst eine kabelgebundene Verbindung zu diesem System (zum Router, zum verteilenden Laptop oder zum stationären PC).

Die Datenübertragung zum Netzwerk erfolgt nicht im GanzenBlock und über seine Unterteilung in Pakete und Standardsegmente, die, wenn die Empfangsseite empfangen werden, zu einer einzigen Einheit kombiniert. Programm Schnüffler ist in der Lage, alle möglichen Übertragungskanäle eines jeden Segments zu verfolgen, und zu der Zeit der Übertragung (Weiterleitung) ungeschützt Pakete an die mit dem Netzwerk verbundenen Geräte (Router, Hubs, Switches, Computer oder mobile Geräte) Extrakt relevanten Daten erzeugt, die dieselben Passwörter enthalten. Somit wird das Passwort zu brechen eine übliche Technik, vor allem, wenn sie nicht verschlüsselt ist.

Aber auch mit dem Einsatz moderner TechnologiePasswortverschlüsselung kann es zusammen mit dem entsprechenden Schlüssel übertragen werden. Wenn es ein offener Schlüssel ist, ist es einfach, das Passwort zu erhalten. Wenn der Schlüssel ebenfalls verschlüsselt ist, kann der Angreifer leicht ein Entschlüsselungsprogramm verwenden, was am Ende auch zu Datenknacken führen wird.

Wo wird der Sniffer des Netzwerks verwendet?

Das Einsatzgebiet von Sniffern ist sehrist einzigartig. Es ist nicht notwendig zu glauben, dass ein geeigneter Sniffer auf Russisch ausschließlich ein Mittel ist, dass Hacker versuchen, unbefugte Eingriffe in den Netzwerkverkehr vorzunehmen, um wichtige Informationen zu erhalten.

Bei gleichem Erfolg können Sniffer benutzt werden undAnbieter, die basierend auf ihren Daten den Datenverkehr ihrer Nutzer analysieren und die Sicherheit von Computersystemen erhöhen. Obwohl solche Geräte und Anwendungen Anti-Sniffer genannt werden, sind sie die am häufigsten verwendeten Sniffer, als ob sie in die entgegengesetzte Richtung arbeiten würden.

Natürlich, Benutzer über solche Aktionen mitHand niemand meldet der Anbieter und machen viel Sinn in diesem. Private Nutzer sind kaum in der Lage sein, selbständig keine Gegenmaßnahmen zu ergreifen. Und oft der Anbieter von Traffic-Analyse ist sehr wichtig, weil es Versuche verhindern kann in der Arbeit von externen Netzwerken zu stören, für den Zugang zu analysieren Pakete zu übertragen, können Sie die unbefugten Zugriff auf sich zumindest auf der Grundlage der gleichen Peripheriegeräte IP-Adressen verfolgen, versuchen, die übertragenen Segmente abzufangen. Aber dies ist ein sehr einfaches Beispiel, weil die gesamte Technik ist viel komplexer.

Die Anwesenheit eines Schnüfflers

Während wir so etwas wie "Schnüffler" beiseite lassen. Was ist es, ist schon ein wenig verständlich, mal sehen, durch welche Zeichen es möglich ist, das "Abhören" durch den Schnüffler selbständig zu bestimmen.

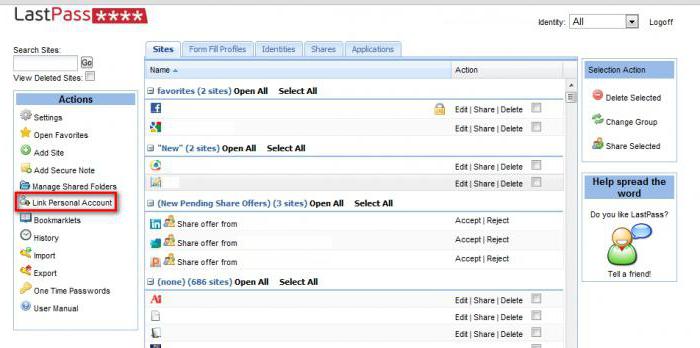

Wenn das Computersystem in Ordnung ist undNetzwerk oder Internet-Verbindung funktioniert ohne Fehler, das erste Anzeichen von Störungen von außen ist eine Verringerung der Geschwindigkeit der Paketübertragung im Vergleich zu dem, was vom Anbieter behauptet wird. In Windows-basierten Systemen kann der Standardbenutzer die Geschwindigkeit des normalen Benutzers selbst dann kaum bestimmen, wenn das Netzwerkstatusmenü auf das Verbindungssymbol geklickt wird. Hier wird nur die Anzahl der gesendeten und empfangenen Pakete angegeben.

Ähnlich verhält es sich mit der Leistung im "Task Manager"Anzeige der notwendigen Informationen in vollem Umfang, außerdem kann die Geschwindigkeitsreduzierung mit den Beschränkungen der Ressource selbst verbunden werden, auf die zugegriffen wird. Am besten sind spezielle Utility-Analysatoren, die übrigens nach dem Prinzip des Sniffers arbeiten. Sie müssen nur darauf achten, dass Programme dieses Typs nach der Installation Fehler verursachen können, die aufgrund von Konflikten mit Firewalls auftreten (integrierte Windows-Firewall oder Programme von Drittanbietern und Hardware vom Typ "Iron"). Daher ist es zum Zeitpunkt der Analyse wünschenswert, die Schutzschirme vollständig zu deaktivieren.

Fazit

Hier, in der Tat, und alles, was ein solches betrifftKonzepte wie "Schnüffler". Was dies im Sinne eines Hacker- oder Schutzwerkzeugs im Prinzip bedeutet, sollte klar sein. Es bleibt übrig, ein paar Worte über Online-Applets hinzuzufügen. Sie werden meist von Hackern verwendet, um die IP-Adresse des Opfers und Zugang zu vertraulichen Informationen zu erhalten. Zusätzlich zu der Tatsache, dass ein solcher Online-Sniffer seine unmittelbare Funktion erfüllt, ändert sich auch die IP-Adresse des Angreifers. In dieser Hinsicht sind solche Applets etwas wie anonyme Proxy-Server, die die echte Benutzer-IP verbergen. Aus verständlichen Gründen sind Daten zu solchen Internetressourcen nicht gegeben, da Eingriffe in die Arbeit anderer Computer mit diesen scheinbar offiziell platzierten Programmen illegal und strafbar sind.