Token - was ist das?

Informationen zu jeder Zeit waren wichtigBestandteil der menschlichen Aktivität. Einige seiner Arten waren weit verbreitet und der Zugang zu anderen war begrenzt. Es gab immer Möglichkeiten, einige Informationen zu verstecken. Um den Zugang zu Verschlusssachen einzuschränken, wurden ihre Medien in sorgfältig geschützte Orte gebracht, von denen nur ein kleiner Kreis von Menschen wusste.

Derzeit, wenn Träger von Informationenwurden elektronische Mittel, gab es neue Anforderungen an den Schutz vertraulicher Informationen. Eines dieser Mittel wird in diesem Artikel diskutiert.

Definition

Ein Computer kann von Personen verwendet werden, die Zugriff auf verschiedene Teile der darin verfügbaren Informationen haben. Um den Zugriff zu unterscheiden, werden Authentifizierungs- und Authentifizierungsverfahren verwendet.

In einfachen Worten beantwortet die Identifizierung die Frage "Wer braucht Zugang?", Und Authentifizierung auf die Frage "Gibt er sich für wen?".

Die Identifizierung erfordert keine Tricks, da diejenigen, die auf Informationen zugreifen wollen, sich selbst offen benennen, und die Authentifizierung ist ein komplexer Vorgang, der den Schutz von Informationen gewährleistet.

Gegenwärtig ist die zuverlässigste Authentifizierungsmethode diejenige, die ein Token verwendet. Was ist ein Token? Wir beantworten diese Frage unten im Text.

In der technischen Literatur ist das Token definiert alsein kleines Gerät, das Informationssicherheit bietet und darüber hinaus seinen Besitzer identifiziert. Diese Definition gibt eine Vorstellung von dem Zweck, aber dennoch gibt das Gesamtbild keine solche Vorstellung als ein Token.

Was ein Token im vollen Verständnis ist, wird es seinwird weiter diskutiert. Wir werden detailliertere Informationen zu diesem Thema geben. Im Zuge der weiteren Darstellung kann der Begriff "Token" in dem Fall und in der dem Kontext entsprechenden Zahl durch das Wort "Gerät" ersetzt werden.

Arten von Geräten

Folgende Gerätetypen stehen zur Verfügung:

- ohne Verbindung;

- mit Verbindung.

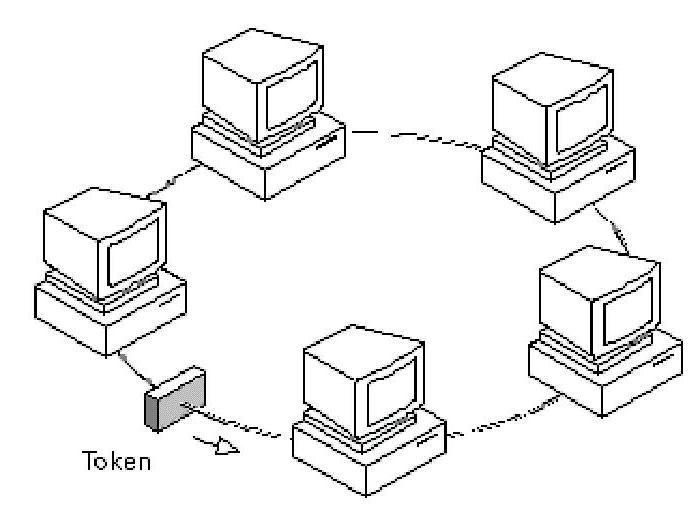

Wie Sie aus dem Namen sehen können, verbinden sich die ersten nichtzum Computer. Sie haben eine Anzeige auf, die durch die Benutzernummer und den letzten Benutzer manuell in den Computer eingegeben angezeigt, der Zugriff auf die erforderlichen Ressourcen gewährleistet.

Der zweite muss mit dem Computer verbunden seinDraht oder drahtlos. Solche Geräte übertragen die zur Identifikation benötigten Informationen unmittelbar nach dem Verbindungsaufbau an den Computer, so dass keine manuelle Eingabe von Informationen erforderlich ist.

Um Geräte mit Kabeln am Computer anzuschließen, ist ein entsprechender Eingang erforderlich, insbesondere ein USB-Anschluss.

Die bekanntesten verbundenen Geräte sind USB-Tokens und Smartcards.

Wireless Tokens - was ist das? Dies sind Geräte, die eine bequemere Verwendung bereitstellen, da Geräte beispielsweise in Form von Schlüsselanhänger sein können, was insbesondere den Prozess des Speicherns vereinfacht.

Andere Funktionen, die von Geräten ausgeführt werden

Aus dem oben Gesagten können Sie bereits einen figürlichen Einblick in das Token geben, was es ist und wie es funktioniert. Neben der Authentifizierung und Identifikation kann es aber auch:

- Führen Sie die Verschlüsselung und Entschlüsselung anhand von Verschlüsselungsalgorithmen durch.

- Stellen Sie die Generierung von Verschlüsselungsschlüsseln bereit.

- Erstellen und überprüfen Sie die digitale Signatur.

- Hash die Daten.

Das Token kann tatsächlich als ein Mikrocomputer betrachtet werden, da es einen Betriebs- und Langzeitspeicher sowie einen Mikroprozessor aufweist.

Probleme mit Geräten

Obwohl Token derzeit am meisten sindzuverlässige Mittel zur Authentifizierung, sie können anfällig sein. Was sollten Sie als Erstes über einen elektronischen Schlüssel wie ein Token wissen? Was ist ein Gerät ist es möglich, seinen Schutz zu hacken und zu umgehen.

Die verständlichste Schwachstelle ist ihr Verlust. Im Allgemeinen treten jedoch keine Probleme mit der Datensicherheit auf, denn wenn jemand das Gerät in Besitz nimmt, wird er nicht in der Lage sein, auf die relevanten Informationen zuzugreifen, da es normalerweise eine Zwei-Faktor-Authentifizierung gibt.

Ein System, das dem Benutzer erlaubt, zu bestehenDie Authentifizierung über das Internet, die aus Sicherheitsgründen nicht zuverlässig genug ist, kann verwundbar sein, da ein Angreifer beim Austausch von zwei Benutzern Nachrichten abfangen und beliebige Änderungen daran vornehmen kann.

Im Allgemeinen, über das Token sagte bereits mehr alsgenug. Zusätzlich zu den vorgestellten Definitionen wird im Internet immer noch auf die Spieleindustrie Bezug genommen. Im Internet wird oft die Frage "Was ist ein falsches Token?" Dies hat in überwältigenden Fällen nichts mit dem oben besprochenen Thema zu tun. Dies betrifft in der Regel die Elemente verschiedener Spiele. Und die Probleme der Beseitigung der relevanten Probleme sollten in Bezug auf jedes einzelne Spiel behandelt werden.